网关区域划分连接设备的步骤?

- 电器维修

- 2025-04-25

- 8

网络管理员都知道,合理的网关区域划分对于网络稳定性和安全性至关重要。连接设备时,一个明确的步骤指南能帮助你高效、正确地完成配置。具体应如何操作呢?本文将为你详细讲解网关区域划分连接设备的步骤,为你提供一个清晰的操作路径,确保你能够顺利配置并管理你的网络设备。

一、了解网关区域划分的重要性

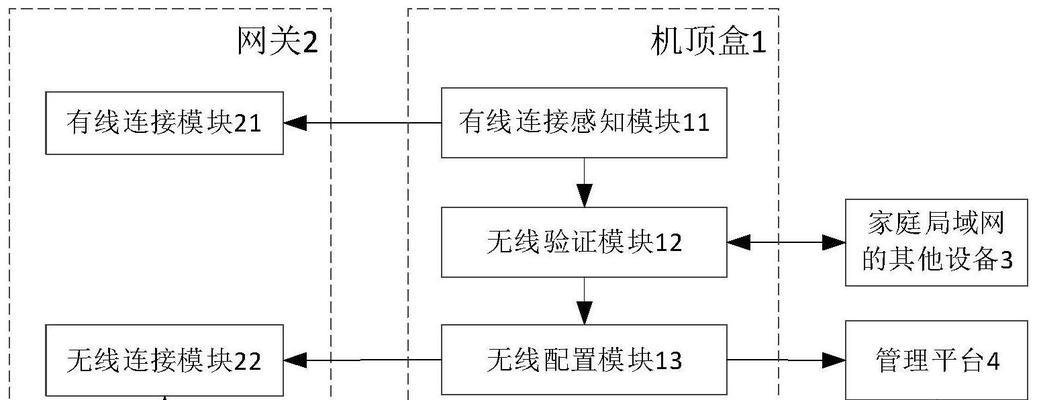

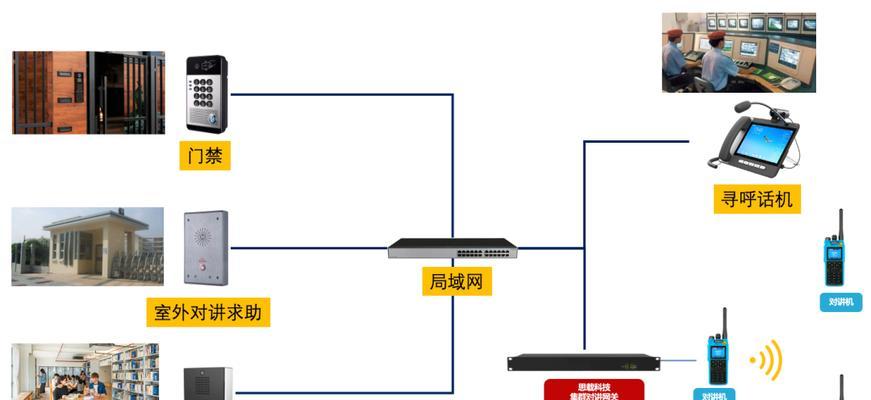

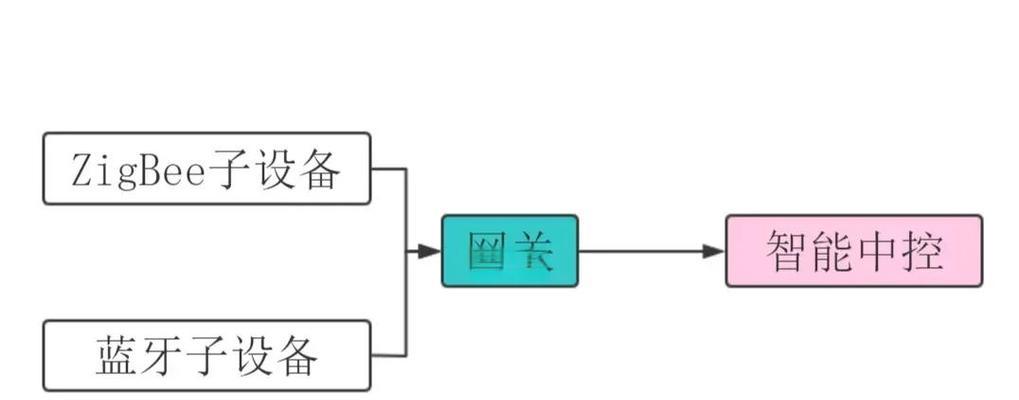

在开始具体步骤之前,让我们先了解一下为什么需要网关区域划分。网关区域划分(Zone-BasedFirewallPolicy)是一种网络配置,可以将网络设备分入不同的区域,例如内部网络、外部网络和DMZ(非军事区)。这样做的目的是为了根据设备类型和网络用途对流量进行更细致的控制,提升网络的安全性与效率。

二、准备工作:收集所需信息

在着手配置之前,你需要先收集如下信息:

1.网络设备清单:列出所有待连接的设备。

2.设备位置:确定设备在网络中的物理位置或逻辑位置。

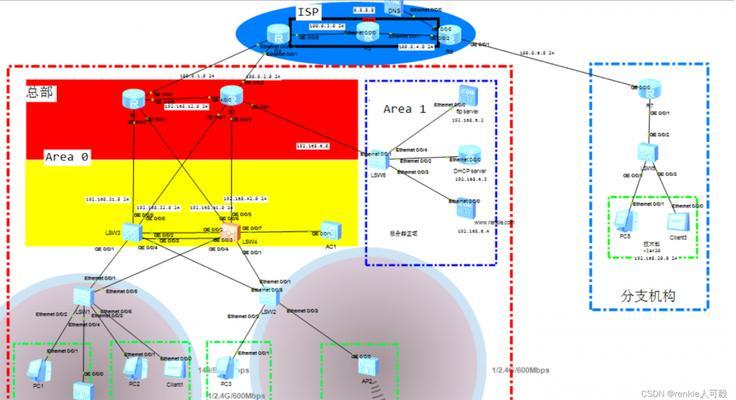

3.网络架构图:了解整个网络的布局,以便进行合理的区域划分。

4.安全策略:明确你的安全需求和策略,为后续规则的创建提供依据。

三、定义网关区域

接下来,我们进入实际操作阶段。首先要做的是定义你的网关区域:

1.内部区域(Inside):通常指的是公司内部网络。

2.外部区域(Outside):通常指的是互联网或者任何不属于内部网络的外部网络。

3.非军事区(DMZ):放置那些需要被外部网络访问的服务的服务器。

4.其他自定义区域:根据你的业务需求,可能需要创建更多的自定义区域。

示例操作:

假设你正在使用CiscoASA防火墙,可以使用如下命令定义这些区域:

```shell

object-groupnetworkINSIDE_NETWORK

network-object192.168.1.0255.255.255.0

object-groupnetworkOUTSIDE_NETWORK

network-object209.165.200.224255.255.255.240

object-groupnetworkDMZ_NETWORK

network-object192.168.2.0255.255.255.0

```

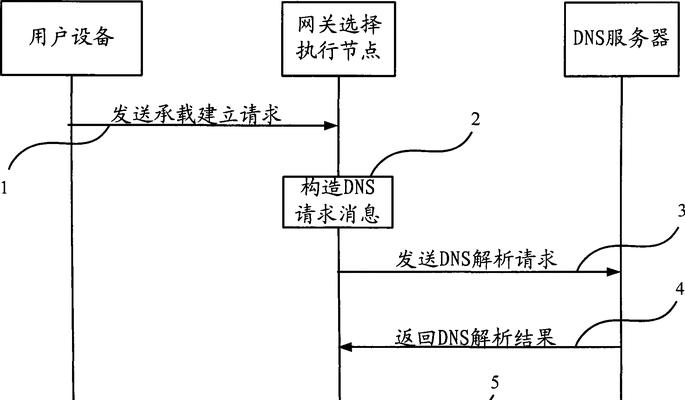

四、创建访问控制规则

在定义完网关区域后,接下来需要创建访问控制规则,这些规则决定不同区域间的通信是否被允许。

示例操作:

对于CiscoASA,可以定义如下的访问控制列表(ACL):

```shell

access-listINSIDE_ACCESSextendedpermitipobject-groupINSIDE_NETWORKobject-groupDMZ_NETWORK

access-listOUTSIDE_ACCESSextendedpermitipobject-groupOUTSIDE_NETWORKobject-groupDMZ_NETWORK

```

在定义了ACL之后,将其应用到相应的接口上,如:

```shell

access-groupINSIDE_ACCESSininterfaceINSIDE

access-groupOUTSIDE_ACCESSininterfaceDMZ

```

五、测试配置

配置完成后,需要进行测试以确保一切正常运行。测试包括但不限于:

从一个区域尝试访问另一个区域的设备,看是否按预期工作。

使用网络监控工具检查流量是否被正确记录。

尝试执行一些潜在的不安全操作,看安全策略是否有效阻止。

示例测试:

对于防火墙策略的测试,可以从外部区域尝试访问DMZ的服务器,如果配置正确,服务器应当响应访问请求。

六、维护与调整

在网关区域划分连接设备后,定期检查和维护是必不可少的。随着业务的发展和网络环境的变化,可能需要调整安全策略和访问规则。

维护建议:

定期审查日志,监控异常活动。

对网络架构或业务流程的变化保持敏感,并及时更新安全策略。

定期进行安全测试,确保安全措施依然有效。

通过以上详细的步骤指导,相信你已经能够顺利地进行网关区域划分,并连接相关设备。通过精确的配置,你将能大大增强网络的安全性和管理的便捷性。在实践中不断学习与优化,你的网络管理技能一定会有质的飞跃。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。!

本文链接:https://www.zhenyan.net/article-8865-1.html